Acciones de precaución si recibe un correo con una contraseña en el asunto

El Laboratorio de investigación de ESET analiza dos casos recientes de intentos de sextorsión en el que las víctimas reciben un correo con su contraseña en el asunto.

Recientemente se identificó un correo electrónico que llega a la casilla personal de parte un remitente desconocido con una de las contraseñas del usuario en el asunto. Se notificó a ESET, compañía destacada en detección proactiva de amenazas, sobre varios casos donde las víctimas reciben un correo con su contraseña en el asunto.

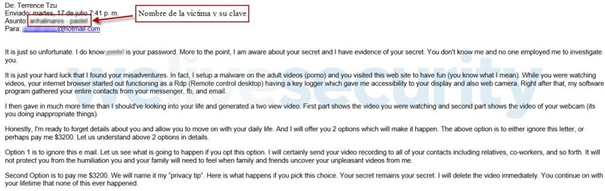

La mayoría de los destinatarios, abrieron el correo y se encontraron con un mensaje en inglés que traducido decía lo siguiente:

"Vayamos directo al grano. Sé que tu contraseña es ********. Más importante aún, sé tu secreto y tengo pruebas de ello. No me conoces personalmente y nadie me contrató para que te investigue.

Para tu mala fortuna encontré tu desventura. De hecho, instalé un malware en páginas de videos para adultos (material pornográfico) y resulta que visitaste este sitio web para divertirte (ya sabes a qué me refiero). Mientras mirabas los videos, tu navegador de Internet comenzó a funcionar como un RDP (escritorio de control remoto) con un registrador de teclas que me dio acceso a su pantalla y también a tu cámara web. Inmediatamente después, mi programa recopiló todos los contactos de tu Facebook y correo electrónico.

Después de eso, me dediqué a investigar tu vida mucho más tiempo del que debería y creé un video de doble pantalla. La primera parte mostraba el video que estabas mirando y la segunda parte me mostraba lo que registraba tu cámara web (estabas haciendo cosas inapropiadas).

Francamente, estoy listo para olvidarme de todo lo que se sobre ti y permitirte que continúes con tu vida. Y te ofrezco dos opciones para hacer que esto sea así.

La primera opción es ignorar este correo. Si eliges esta opción enviaré la grabación del video que registré desde tu webcam a tus contactos; incluidos los miembros de su familia, colegas, etc. Esta opción no te protegerá de la humillación que sentirán en tu hogar cuando descubran tus videos.

La segunda opción es pagarme $2900. Le llamaremos mi "consejo de privacidad". Déjame decirte qué pasará si eliges este camino: tu secreto seguirá siendo tu secreto. Borraré el video inmediatamente y mantendrás tu vida como si nunca hubiera pasado nada.

Ahora debes estar pensando: "voy a llamar la policía". Sin lugar a dudas, he tomado medidas para que este correo no pueda ser rastreado y esto tampoco evitará que la evidencia se destruya. No estoy tratando de ingresar a tu cuenta bancaria. Solo quiero que me paguen por el tiempo que pasé investigando. Esperemos que haya decidido hacer desaparecer todo esto y pagarme por mi confidencialidad. Realizarás el pago a través de Bitcoin (si no sabes cómo hacerlo, busca "cómo comprar bitcoins" en algún motor de búsqueda)".

Imagen 1: Ejemplo de correo en inglés que llega a la víctima con su contraseña en el asunto.

Lucas Paus, Especialista en seguridad informática de ESET Latinoamérica, resalta, "Al conversar con varias víctimas de estas campañas maliciosas, todas manifestaron una enorme preocupación y angustia al sentir que su privacidad había sido violada. Algunas manifestaron que si bien la contraseña que se incluía en el asunto del correo era antigua, a partir de lo que sucedió quisieran salir del mundo digital. Esas y muchas otras reflexiones surgieron de varias víctimas mujeres que se animaron a compartir sus experiencias."

Desde la compañía de seguridad informática se apuntó al análisis de dos aspectos claves, cómo obtuvieron la contraseña y por qué las atacaron a ellas.

Al analizar la dirección de correo de la víctima utilizado en la campaña se verificó que se filtró en algunas brechas de información que sufrieron algunos servicios a los cuales estaban suscriptas. En caso de tener dudas de si una casilla de correo también fue comprometida puede corroborarse aquí.

Esto significa que este correo fue utilizado en servicios como Adobe, Bitly, LinkedIn, Myspace y Tumblr, los cuales fueron comprometidos y criminales terminaron robando información valiosa, como usuarios y contraseñas. Las mismas luego fueron publicadas en distintos sitios de Internet. Una vez descubierto cuál podría haber sido el origen de la fuga de las credenciales, se observó el verdadero motivo de la campaña.

Detrás de cada campaña maliciosa hay un fin económico que motiva el delito. Como se analiza en las imágenes del correo, a cambio de borrar la información crítica de la víctima, el atacante solicita un pago mediante el envió de bitcoins a una billetera. Al analizar la la dirección que envió el atacante para hacer el pago de los bitcoins los expertos de ESET analizaron si otras víctimas habían caído en la trampa y se detectó que en las mismas fechas en las que la víctima recibió el correo, el atacante comenzó a recibir criptodivisas (0,26 BTC, que equivale aproximadamente a USD 1950), seguramente de otras víctimas.

Imagen 2: Otra víctima depositó el dinero en la billetera del atacante.

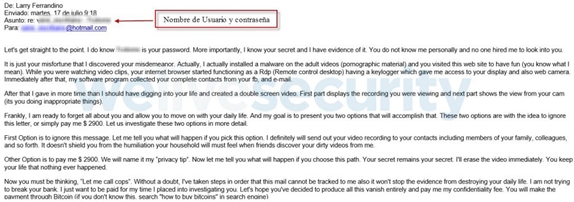

En relación al segundo caso se observó que el modus operandi fue prácticamente el mismo y con un correo muy similar:

Imagen 3: Ejemplo de segundo correo que llega con la contraseña en el asunto.

Al analizar de dónde podría haberse filtrado este segundo correo, se identificó una posible brecha: LinkedIn. Al comparar los dos casos, ambos correos tienen en común que fueron filtrados en una fuga de esa red social. Por lo tanto, es probable que el atacante haya utilizado la misma base de datos para armar su campaña maliciosa.

Al analizar las transferencias a la billetera del ciberdelincuente en este segundo caso, se observó que para la misma fecha de los correos se recibieron al menos tres transferencias que sumaron un total de 0.155 BTC (aproximadamente USD 1161).

Imagen 4: Trasferencias de criptodivisas.

"Se trata de una campaña de ingeniería social. Es decir que no existía ningún video, ningún malware y lo único que había por parte del atacante era una contraseña que había obtenido de alguna de las múltiples fugas de información que dejan a millones de usuarios a nivel mundial expuestos diversos tipos de ataques. Vale resaltar la importancia de estas problemáticas y el rol de los usuarios, ser conscientes de cambiar de modo frecuente las contraseñas en los diversos sitios que se utilizan para evitar estas amenazas", concluyó Lucas Paus.

Desde el Laboratorio de Investigación de ESET Latinoamérica aconseja no responder este tipo de correos y entender que es parte de un engaño. Además, tomar el hábito de cambiar las contraseñas de forma periódica, utilizar soluciones de seguridad confiables, actualizar el sistema operativo de los dispositivos que se utilicen y activar el segundo factor de autentificación, permiten disfrutar de la tecnología de forma segura.

Acerca de ESET

Desde 1987, ESET® desarrolla soluciones de seguridad que ayudan a más de 100 millones de usuarios a disfrutar la tecnología de forma segura. Su portfolio de soluciones ofrece a las empresas y consumidores de todo el mundo un equilibrio perfecto entre rendimiento y protección proactiva. La empresa cuenta con una red global de ventas que abarca 180 países y tiene oficinas en Bratislava, San Diego, Singapur, Buenos Aires, México DF y San Pablo.

Copyright © 1992 – 2018. Todos los derechos reservados. ESET y NOD32 son marcas registradas de ESET. Otros nombres y marcas son marcas registradas de sus respectivas empresas.

Fuente: eset-la.com