Las herramientas de 'Mr. Robot' que existen en la vida real

Desde el pwn phone hasta Wickr, pasando por Bluescanner y Bluesniff. Una breve guía de las herramientas que utilizan en la popular serie de televisión.

AVISO: Contiene spoilers

Es el 7 de febrero de 2015. Unos hackers que se hacen llaman fsociety infectan el servidor de E Corp, el mayor conglomerado de los EEUU. Allí fabrican productos tecnológicos: teléfonos, ordenadores y tablets; pero también tienen una división financiera, blanco real del ataque. Es un éxito: el sistema financiero cae. Los cajeros automáticos y las compras con tarjeta se vuelven inservibles. Gente con máscaras de fsociety quema cash en la calle y destruye los símbolos del capitalismo. Nueva York va a colapsar. Y Elliot Anderson lo ha hecho posible.

Si eso fuera verdad quizá reinaría el estado de excepción en todo el mundo. El fin del capitalismo solo ocurre en Mr. Robot, la serie-sensación del año pasado y a la que solo le quedan dos capítulos para que la segunda temporada termine. Suponiendo que lo mejor está por venir pero con la impresión de haberlo visto todo ya (en lo que a materia de hacking se refiere), hemos preparado una pequeña guía de algunas de las aplicaciones y herramientas que utilizan Elliot y sus compañeros en la serie y que tienen su equivalente (o son directamente las mismas) en la vida real. f**k society.

1. Chips y puertos USB que se autodestruyen

Hemos visto arder espontáneamente el puerto USB de un ordenador cuando Dominique Dipierro, la agente del FBI que lleva el caso fsociety, llega a casa de Leslie Romero después de ser encontrado muerto. DiPierro advierte al agente que va a intentar extraer los datos de un ordenador que no lo haga y en efecto, el que avisa no es traidor: el USB se incendia y con él todo el disco duro. Según un experto consultado en Wired, "es realmente fácil soldar algo al puerto USB que permita, al aplicarse corriente, que se incendie". La ignición normalmente se lleva a cabo con termita.

Aunque estamos acostumbrados a ver a Elliot meter discos duros y placas base en el microondas para que se quemen y así borrar su rastro, también existen los chips que se autodestruyen solos. Están fabricados a base de placas de silicio sobre una pieza de cristal templado que se rompe en mil trozos al aplicarse calor. Y puede hacerse de forma remota.

2. Pwn Phone

¿Qué?

Sí. Elliot utiliza un pwn phone en el capítulo 8 de la segunda temporada para correr un software que ha diseñado él mismo (CrackSIM) y cuya finalidad es la de crackear otra tarjeta SIM, la del interlocutor del Dark Army, Zhun. Lo consigue gracias a un pwn phone, un smartphone preparado para penetrar y crackear redes ajenas que lleva preinstalado multitud de herramientas (más de 100) de ataque y monitorización de redes. Por 1.100 dólares es tuyo.

3. NTPassword

NTPassword es un software forense que se utiliza para recuperar contraseñas almacenadas en el registro de Windows. No es necesario que el sistema esté conectado a Internet, ya que el programa se ejecuta desde una unidad externa como CD o un USB. En el episodio 8 de la segunda temporada, Mobley de fsociety utiliza esta herramienta para crackear el ordenador de Susan Jacobs, la empleada de E Corp cuya casa han ocupado.

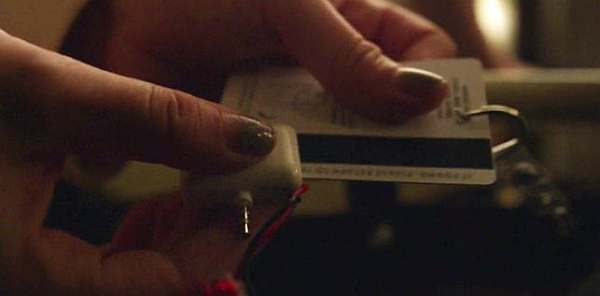

4. MagSpoof

¿Cómo utilizar los datos de la banda magnética de una tarjeta sin tener una tarjeta en donde copiarlos? Fácil: utiliza MagSpoof. Es un dispositivo que usa un electroimán simulando ser la barra magnética de una tarjeta. Claro está: previamente hay que haber guardado los números contenidos en la banda de la tarjeta que se quiere explotar. Lo utiliza Darlene en el episodio 6 de la segunda temporada para entrar a la habitación de hotel desde donde dará las indicaciones a Angela para conseguir hackear al FBI.

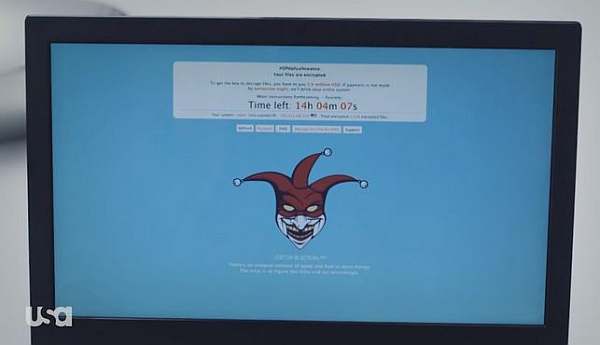

5. El ransomware

El ransomware ha sido la gran estrella de 2015. Según datos de Kaspersky, 754.684 ordenadores se infectaron el año pasado con troyanos chantajistas, un 171% más que en 2014. Ya lo contamos en eldiario.es: este tipo de malware funciona de forma similar a un troyano y tiene la capacidad de encriptar determinados archivos o datos de nuestro sistema, pidiendo después un rescate por liberarlos. Así empieza la segunda temporada de Mr. Robot.

Como curiosidad: alguien ha creado un ransomware imitando al fsociety que aparece en la serie. Lo subieron a Virustotal hace algo menos de un mes y, aunque de momento no ha infectado a nadie, es código abierto.

6. TOR browser

Es el navegador que recomiendan los whistleblowers y todo aquel que quiera garantizarse una expectativa mínima de privacidad en la red. La red TOR funciona a través de nodos interconectados que enmascaran la dirección IP del sistema. Los datos viajan encriptados de unos nodos a otros y solo se descifran al llegar a su destino, haciendo que el rastro sea prácticamente imposible de seguir ya que antes, los paquetes de datos han cambiado de IP varias veces. Por ejemplo. Ray, que le pide ayuda a Elliot para aumentar la seguridad de sus sistemas, tiene una página web con pornografía infantil en la Deep web a la que solo se puede acceder vía TOR.

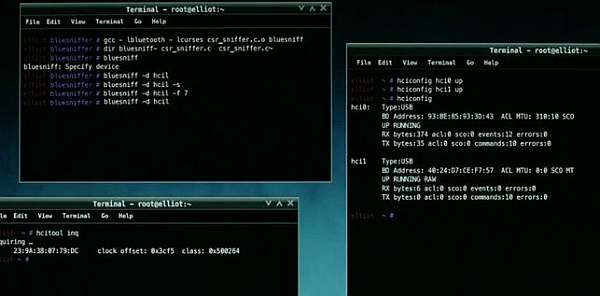

7. Bluescanner y Bluesniff

Elliot ataca a lo largo de la serie varios dispositivos Bluetooth utilizando Bluescanner y Bluesniff. La distro de Linux que también utiliza Elliot, Kali Linux, los lleva de serie. El primero sirve para rastrear dispositivos Bluetooth y extraer información de ellos sin necesidad de emparejarse con él. El segundo rastrea redes Bluetooth ocultas y ataca los dispositivos vulnerables para acceder a sus sistemas.

8. Wickr

Aunque pueda parecer lo contrario, Wickr no es nueva. Fue lanzada en 2012, pero experimenta cierto auge gracias a la serie de Sam Esmail. Como en Signal, Telegram o WhatsApp, las conversaciones van cifradas de extremo a extremo. Además, elimina todos los metadatos de cada conversación y permite poner fecha de caducidad a los mensajes: desde 3 segundos a 6 días. En Wickr están tan seguros de que tienen el software total que ofrecen 10.000 dólares a quien descubra fallos en la app. Es ese candado en Mr. Robot que Elliot, Mobley o Darlene tocan y, después de leer el mensaje, se autodestruye.

9. DeepSound

Cada vez que hackea a alguien, Elliot almacena la información en un CD que previamente ha encriptado utilizando una herramienta llamada DeepSound. Este software permite esconder o cifrar los datos en un archivo de música con extensión .wav, .mp3, etc. Es por eso que Elliot no llama a los CD por el nombre del hackeado: para él son discos de grupos de música famosos como Led Zeppelin, Blur, Van Halen…

10. Bonus track: el fuego que lo borra todo

Y si todo lo anterior falla, siempre podremos borrar el rastro en un horno para perros.

Fuente: David Sarabia – eldiario.es